Azure Sphere

“An edge device or sensors needs to be secure and just work!”

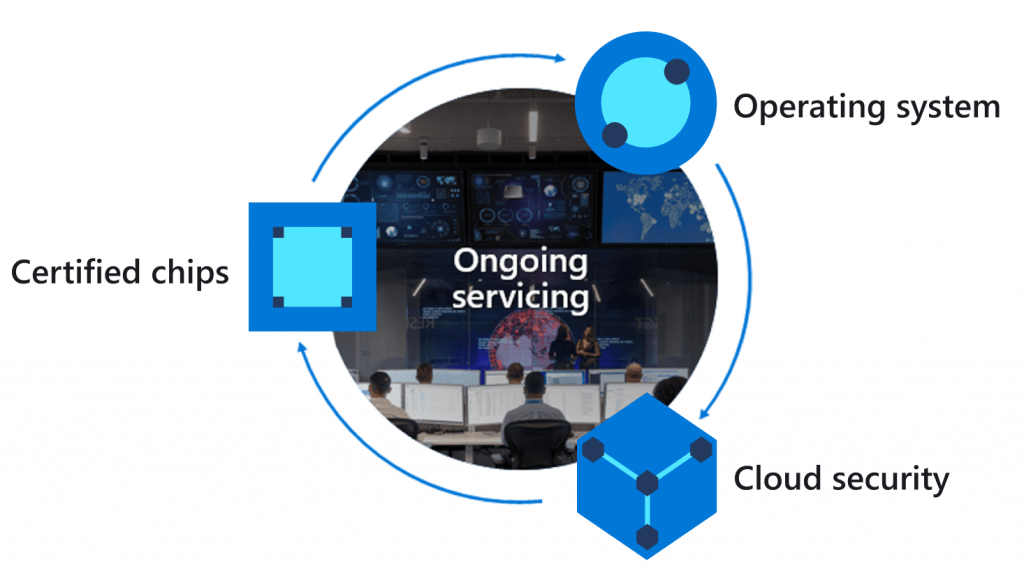

L’internet des Objets « IoT » représente la connectivité de ces Objets et malheureusement ceci représente trop souvent un risque la plupart de ces objets sont vulnérables. Microsoft propose une solution unique avec Azure Sphere qui comprend 3 composantes: Matériel hardware dédié, Système d’exploitation ad-hoc, et composants d’intégration pour le cloud intégrés—afin de protéger efficacement vos appareils IoT, votre business , ainsi que vos clients. Regardez sur le lien https://azure.microsoft.com/en-us/services/azure-sphere/ afin d’avoir une compréhension globale du produit et de son fonctionnement.

Si vous souhaitez des informations plus précises et spécifiques sur le produit et les opportunités pour vous contactez nous. En effet nous investissons massivement sur ce produit et avec nos spécialistes nous avons la connaissance nécessaire pour que vous rentriez en production avec Azure Sphere. Ce produit sera peut-être le facteur différenciant pour vos appareils car il comprend un très grand niveau de sécurisation pour préserver vos appareils ainsi que les données sensibles continues.

Les sept propriétés d’un appareil sécurisé

Nos recherches actuelles sur la sécurisation des appareils de l’internet des objets nous ont permis d’identifier 7 éléments essentiels à mettre en place pour sécuriser efficacement vos appareil. Ces propriété peuvent être mise en place aisément avec Azure Sphere.

-

Un matériel (Hardware) –digne de confiance

Ceci garantissant que l’appareil fera fonctionner un logiciel original et mis à jour avant de se connecter au réseau internet.

-

Défense en plusieurs niveaux

Plusieurs niveaux de protection rendent les attaques plus complexes et l’accès à l’appareil et ses données secrètes plus difficiles. Ainsi une défense multi couche vous permettra de mieux sécuriser l’appareil.

-

Puissance de calcul la plus petite possible

Un appareil fiable doit minimiser autant que faire se peut sa puissance, ceci afin de réduire sa surface d’exposition aux attaques et donc minimiser les possibilités d’utilisation d’un bug ou d’une fonctionnalité produit dans le but de pénétrer l’appareil et le compromettre.

-

Protection Dynamique

Les limites entre les composantes logicielles peuvent prévenir une faille se propageant d’une partie du logiciel vers une autre. Les « Dynamic boundaries » peuvent alors être modifiées et corrigées.

-

Une authentication certifiée

Les mots de passe représentent la partie la plus vulnérable dans la sécurisation des systèmes. L’authentification « Certificate-based” élimine le besoin de mots de passe pour gérer un appareil.

-

Les rapports d’erreur

La détection et l’analyse et le traitement des erreurs en amont, est fondamentale afin de stopper les menaces et tentatives d’intrusion avant qu’ils créent des dégâts irréversibles.

-

La sécurité renouvelable

La capacité d’installation des mises à jour logicielle des appareils est essentielle software afin de protéger vos appareils de les maintenir en état de fonctionnement permanent.